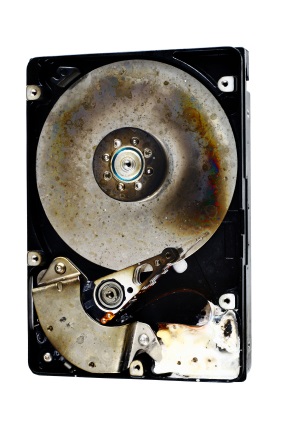

Audyty bezpieczeństwa

Realizujemy audyty całościowe lub na dowolnym odcinku (bezpieczeństwo fizyczne, prawne, sieć, serwery, bazy danych, aplikacje, uprawnienia pracowników).

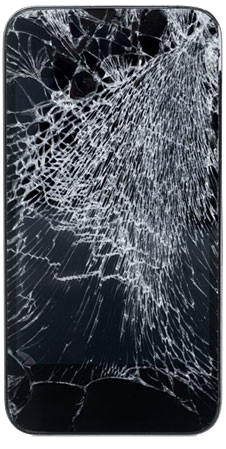

Testy penetracyjne

Zweryfikujemy realny poziom bezpieczeństwa Twojej firmy (bezp. fizyczne, procedury i świadomość pracowników, sieć, serwery, aplikacje).

Przygotowanie do GDPR / RODO

W maju 2018 zapowiada się rewolucja w ochronie danych osobowych. Koniec z wyłącznie papierową zgodnością z przepisami. Czy Twoja firma jest na to gotowa?